Il mercato globale dell'architettura di fiducia zero è stimato in US$ 28.99 Bn nel 2023, ed è proiettato per raggiungere US$ 85.45 Bn entro il 2030, mostra un CAGR del 16,7% dal 2023 al 2030. La crescita del mercato può essere attribuita a vari fattori come la crescente tendenza nei concetti BYOD e CYOD, il crescente numero di attacchi informatici e il miglioramento della regolamentazione relativa sicurezza informatica.

La popolarità di portare il proprio dispositivo (BYOD) e scegliere il proprio dispositivo (CYOD) tendenze è in aumento in modo significativo attraverso le organizzazioni. Queste tendenze permettono ai dipendenti di utilizzare i propri dispositivi per il lavoro che aumenta la superficie di attacco per i cybercriminali. ZTA aiuta a mitigare questo rischio implementando un framework di sicurezza che non si fida di alcun dispositivo o utente per impostazione predefinita.

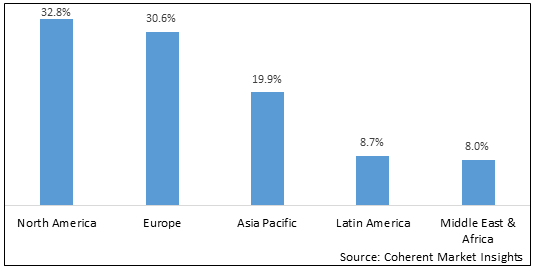

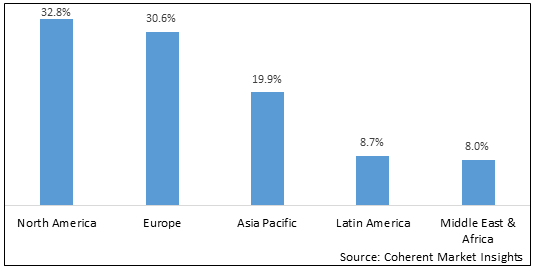

Global Zero Trust Architecture Market- Regional Insights

- Nord America deteneva la più grande quota di mercato del 32,8% nel 2022. La regione ospita un gran numero di organizzazioni che stanno adottando l'architettura di fiducia zero per proteggere i loro dati e sistemi da attacchi informatici.

- Asia Pacifico dovrebbe essere la regione in crescita più rapida con un CAGR del 30,6% durante il periodo di previsione 2022-2022. La regione sta assistendo ad una rapida adozione di cloud computing e dispositivi mobili che aumenta la superficie di attacco per i cybercriminali.

- Europa detenuta la terza quota di mercato più grande del 19,9% nel 2022. La regione ospita un gran numero di organizzazioni che stanno implementando l'architettura di fiducia zero per rispettare il regolamento generale sulla protezione dei dati (GDPR).

Figura 1. Global Zero Trust Architecture Market Share (%), Per Regione, 2022

Per saperne di più su questo report, richiedi copia campione

Global Zero Trust Architecture Market- Analyst ViewPoint

Il mercato globale dell'architettura di zero trust dovrebbe testimoniare una crescita significativa nei prossimi cinque anni. L'implementazione della fiducia zero aiuta le organizzazioni a ottenere un maggior controllo sull'accesso alle reti e alle risorse aziendali indipendentemente dalla posizione dell'utente. Con i nuovi modelli di lavoro ibridi che diventano prominenti, la fiducia zero è fondamentale in quanto riduce i rischi di sicurezza associati ai bordi di rete aumentati. Il Nord America domina attualmente il mercato zero della fiducia a causa di severe normative sulla privacy dei dati e dell'adozione precoce di soluzioni di sicurezza informatica avanzate da parte delle imprese nella regione. Tuttavia, Asia Pacifico è probabile che emerge come il più veloce mercato regionale in crescita. Questo può essere attribuito ai viaggi di trasformazione digitale accelerati di organizzazioni in paesi come Cina e India. D'altra parte, gli alti costi iniziali di zero distribuzioni di fiducia e la mancanza di consapevolezza sui benefici potrebbero ostacolare l'adozione più lenta tra le piccole e medie imprese a livello globale. Le sfide di integrazione con gli strumenti di sicurezza legacy esistenti sono un altro ostacolo. Tuttavia, crescenti minacce informatiche come phishing e ransomware guiderà più organizzazioni per implementare zero fiducia nei prossimi anni. I mandati governativi per la localizzazione dei dati stanno anche creando opportunità per i fornitori regionali di fiducia zero per offrire soluzioni personalizzate e stimolare l'adozione interna. Poiché il lavoro remoto diventa mainstream, piattaforme di fiducia zero unificate che garantiscono una sicurezza costante in ambienti IT, OT e IoT acquisiranno trazione.

Global Zero Trust Architecture Market- Drivers

- Aumentare la sicurezza informatica Minacce: Aumentare le minacce informatiche e le violazioni dei dati crea necessità di misure di sicurezza più forti. I modelli di sicurezza basati su perimetro tradizionali sono insufficienti nella protezione delle organizzazioni da attacchi avanzati. L'architettura di fiducia zero fornisce un approccio più robusto e proattivo alla sicurezza che si allinea al panorama delle minacce in evoluzione.

- Adozione cloud e trasformazione digitale: La rapida adozione dei servizi cloud e lo spostamento verso trasformazione digitale iniziative ha ampliato la superficie di attacco per le organizzazioni. Zero trust Architecture offre un framework in grado di garantire dati e applicazioni indipendentemente dalla loro posizione, sia on-premises, nel cloud, sia in ambienti ibridi. Questa flessibilità e adattabilità lo rende un'opzione attraente per le organizzazioni in fase di trasformazione digitale. Per esempio, nel luglio 2022, Palo Alto Networks e HCL Technologies avevano annunciato congiuntamente una collaborazione rafforzata volta a salvaguardare gli sforzi di trasformazione digitale e cloud della loro base clienti globale.

- Forza di lavoro remota e dispositivi mobili: La pandemia COVID-19 ha accelerato l'adozione del lavoro remoto e l'uso di dispositivi mobili per le operazioni aziendali. Ciò ha aumentato la complessità dei confini della rete e ha introdotto nuove sfide di sicurezza. L'architettura di fiducia zero consente alle organizzazioni di implementare controlli di accesso granulari e verificare l'identità degli utenti e dei dispositivi, indipendentemente dalla loro posizione, garantendo una connettività sicura e riducendo il rischio di accesso non autorizzato.

- Informativa sulla privacy dei dati: Requisiti di conformità, come il Regolamento generale sulla protezione dei dati (GDPR) e il California Consumer Privacy Act (CCPA), pone maggiore enfasi sulla protezione dei dati e sulla privacy. L'architettura di fiducia zero fornisce controlli di sicurezza e visibilità migliorati, aiutando le organizzazioni a soddisfare i requisiti di conformità normativi e proteggere i dati sensibili.

Global Zero Trust Architettura Mercato- Opportunità

- Adozione in piccole e medie imprese (PMI): Mentre le grandi imprese sono state presto adottive di ZTA, c'è una significativa opportunità per espandere la sua adozione nelle PMI. Poiché le minacce informatiche continuano ad influenzare le organizzazioni di tutte le dimensioni, le PMI stanno realizzando l'importanza di misure di sicurezza robuste. I fornitori di soluzioni possono indirizzare le PMI offrendo soluzioni ZTA economiche e scalabili su misura per le loro specifiche esigenze.

- Integrazione con l'infrastruttura di sicurezza esistente: Molte organizzazioni hanno già stabilito l'infrastruttura di sicurezza in atto, tra cui firewall, sistemi di rilevamento delle intrusioni e informazioni di sicurezza e soluzioni di gestione degli eventi (SIEM). Esiste un'opportunità per i fornitori di soluzioni per offrire soluzioni ZTA che si integrano perfettamente e valorizzano gli strumenti di sicurezza esistenti, fornendo un approccio di sicurezza stratificato e completo.

- Accesso alla rete di fiducia zero (ZTNA): ZTNA, un sottoinsieme di ZTA, si concentra sull'accesso sicuro alle risorse di rete. Mentre le organizzazioni abbracciano il lavoro remoto e gli ambienti ibridi, la domanda di soluzioni ZTNA sta crescendo. I fornitori di soluzioni possono capitalizzare su questa opportunità offrendo soluzioni ZTNA che forniscono controlli di accesso sicuri e granulari, verifica degli utenti e monitoraggio continuo, consentendo alle organizzazioni di garantire le loro reti in modo efficace.

- Servizi di sicurezza gestiti: Implementare e gestire ZTA può essere complesso per alcune organizzazioni. I fornitori di servizi di sicurezza gestiti (MSSP) hanno l'opportunità di offrire ZTA come parte del loro portafoglio di servizi. MSSPs può assistere le organizzazioni nella progettazione, nell'implementazione e nel mantenimento dei framework ZTA, alleviando l'onere sui team IT interni e garantendo un monitoraggio continuo della sicurezza e una risposta alle minacce. Ad esempio, nel giugno 2023, L&T Technology Services è entrato in una partnership con Palo Alto Networks come Managed Security Services Provider (MSSP) per migliorare i propri servizi di sicurezza operativi (OT).

Copertura del rapporto di mercato di Architettura di Zero Trust

| Copertura del rapporto | Dettagli |

|---|

| Anno di base: | 2022 | Dimensione del mercato nel 2023: | US$ 28.99 Bn |

|---|

| Dati storici per: | 2018 a 2022 | Periodo di tempo: | 2023 - 2030 |

|---|

| Periodo di previsione 2023 a 2030 CAGR: | 16.7% | 2030 Proiezione del valore: | 85,45 US$ |

|---|

| Geografie coperte: | - Nord America: Stati Uniti e Canada

- America Latina: Brasile, Argentina, Messico e Resto dell'America Latina

- Europa: Germania, Regno Unito, Spagna, Francia, Italia, Russia e Resto d'Europa

- Asia Pacifico: Cina, India, Giappone, Australia, Corea del Sud, ASEAN e Resto dell'Asia Pacifico

- Medio Oriente e Africa: GCC Paesi, Israele, Sudafrica, Nord Africa, e Africa centrale e riposo del Medio Oriente

|

| Segmenti coperti: | - Per componente: Identity and Access Management (IAM), Multi-Factor Authentication (MFA), Network Security Solutions, Endpoint Security Solutions, Security Analytics e Automation, Data Security Solutions, Security Policy e Enforcement

- Tipo di distribuzione: On-Premises, Cloud-based

- Per dimensione dell'organizzazione: Piccole e medie imprese (PMI), Grandi imprese

- Per applicazione: Sicurezza della rete, sicurezza dei dati, sicurezza delle applicazioni, sicurezza di endpoint, sicurezza cloud

- Per uso finale Industria: IT e telecomunicazioni, banche, servizi finanziari e assicurazioni (BFSI), sanità, governo e difesa, vendita al dettaglio e commercio elettronico, produzione, energia e servizi, altri

- Per servizio: Servizi di consulenza e consulenza, servizi di implementazione e integrazione, servizi gestiti, servizi di formazione e supporto

- Da Security Layer: Autenticazione dell'utente/applicazione, Autenticazione del dispositivo/Endpoint, Segmentazione della rete e Micro-Segmentazione, Crittografia e Protezione dei dati, Rilevazione e risposta

|

| Aziende coperte: | Cisco Systems, Inc., Microsoft Corporation, Palo Alto Networks, Inc., Symantec Corporation, Check Point Software Technologies Ltd., Akamai Technologies, Inc., Fortinet, Inc., Zscaler, Inc., Okta, Inc., VMware, Inc., CrowdStrike Holdings, Inc., Cyxtera Technologies, Inc., Proofpoint, Inc., FireEye, Inc., Forcepoint LLC |

| Driver per la crescita: | - Aumentare le minacce alla sicurezza informatica

- Adozione cloud e trasformazione digitale

- Forza di lavoro remota e dispositivi mobili

- Informativa sulla privacy dei dati

|

| Limitazioni & Sfide: | - Complessità e sfide di attuazione

- Infrastrutture e applicazioni legacy

- Cultura organizzativa e resistenza al cambiamento

- Costi e risorse

|

Scopri macro e Micros esaminato su oltre 75 parametri, Ottieni accesso immediato al report

Global Zero Trust Architecture Market- Tendenze

- Aumento dell'adozione nelle industrie: ZTA viene adottato in vari settori, tra cui sanità, finanza, governo, vendita al dettaglio e produzione. Le organizzazioni in questi settori stanno riconoscendo la necessità di un approccio di sicurezza più proattivo e robusto per proteggere i loro dati sensibili e i beni digitali. La crescente adozione di ZTA è guidata da crescenti minacce alla sicurezza informatica, requisiti di conformità normativi e la necessità di un accesso remoto sicuro.

- Convergenza di Zero Trust and Identity Access Management (IAM): Zero Trust e IAM stanno convergendo per fornire un approccio unificato alla sicurezza. Le soluzioni IAM incorporano principi di fiducia zero, come l'autenticazione continua, i controlli di accesso basati sul rischio e le autorizzazioni granulari, per rafforzare la sicurezza identitaria-centrica. Questa convergenza consente alle organizzazioni di combinare la verifica dell'identità dell'utente con controlli di accesso rigorosi, riducendo il rischio di accesso non autorizzato e migliorando la sicurezza generale.

- Enfasi sulla sicurezza dell'utente: La sicurezza orientata all'utente sta acquisendo importanza nel mercato ZTA. Invece di focalizzarsi esclusivamente sui perimetri di rete, le organizzazioni stanno adottando approcci user-centric che convalidano le identità degli utenti e monitorano continuamente le loro attività e comportamenti. Questa tendenza è guidata dall'aumento del lavoro remoto, dispositivi mobili, e la necessità di esperienze utente senza attrito, mantenendo forti controlli di sicurezza.

- Soluzioni di cloud-native Zero Trust: Con l'adozione crescente di servizi cloud, c'è una crescente domanda di soluzioni cloud-native zero trust. Queste soluzioni sono progettate appositamente per proteggere gli ambienti cloud e fornire visibilità, controllo e protezione per i beni basati su cloud. Le soluzioni cloud-native zero trust offrono un'integrazione senza soluzione di continuità con le piattaforme cloud, come AWS, Azure e Google Cloud, consentendo alle organizzazioni di proteggere efficacemente i propri carichi di lavoro e le loro applicazioni cloud. Ad esempio, nel dicembre 2022, Google Cloud e Palo Alto Networks hanno collaborato per offrire una nuova soluzione di accesso alla rete zero-trust progettata per soddisfare gli utenti ibridi.

Global Zero Trust Architettura Ritiri di mercato

- Complessità e sfide di attuazione: L'implementazione di un framework di architettura a zero trust può essere complessa, richiedendo una pianificazione significativa, un coordinamento e un'integrazione con le infrastrutture di sicurezza esistenti. Le organizzazioni possono affrontare sfide nella definizione dei limiti di fiducia, nell'identificazione e nella categorizzazione dei beni e nella definizione dei controlli e delle politiche necessari. La complessità dell'implementazione può scoraggiare alcune organizzazioni dall'adozione dell'architettura di fiducia zero o ritardare i tempi di attuazione. Per affrontare le sfide di complessità e attuazione, le organizzazioni possono adottare un approccio graduale. Le organizzazioni possono iniziare definendo chiaramente i confini della fiducia e classificando i beni gradualmente. Le organizzazioni possono cercare guida da professionisti esperti o impegnarsi con esperti di sicurezza per sviluppare una strategia di architettura di fiducia zero ben pensata.

- Infrastrutture e applicazioni legacy: Molte organizzazioni hanno infrastrutture e applicazioni legacy che non sono stati costruiti con una mentalità zero trust. Retrofitting questi sistemi per allineare con i principi ZTA può essere difficile, in quanto può richiedere modifiche sostanziali o riqualificazione. I sistemi legacy possono mancare dei controlli di sicurezza necessari o delle capacità di integrazione, rendendo difficile incorporarli senza soluzione di continuità in un quadro ZTA. Contemplando le sfide, è essenziale riconoscere che non tutti i sistemi legacy devono essere immediatamente trasformati in allineamento con ZTA. È fondamentale eseguire una valutazione del rischio e dare priorità ai sistemi che necessitano di attenzione prima.

- Cultura organizzativa e resistenza al cambiamento: Il passaggio a un'architettura di fiducia zero richiede un cambiamento culturale all'interno delle organizzazioni. Si tratta di ripensare le pratiche di sicurezza tradizionali e adottare un approccio di sicurezza più proattivo e continuo. La resistenza al cambiamento da dipendenti, parti interessate o gerarchie organizzative può ostacolare l'adozione di ZTA. Superare la resistenza e promuovere una mentalità di sicurezza in tutto l'organizzazione può essere una sfida significativa. Il passaggio a un'architettura di fiducia zero richiede un cambiamento culturale completo, e la resistenza può effettivamente rappresentare una sfida significativa. Tuttavia, affrontando le preoccupazioni attraverso una comunicazione efficace, l'istruzione, e dimostrando i benefici di ZTA, le organizzazioni possono spianare la strada per una prima mentalità di sicurezza a prevalere, alla fine portando a una postura di sicurezza più resiliente e adattabile di fronte a minacce in evoluzione.

- Costi e risorse: L'attuazione di un quadro ZTA completo richiede spesso investimenti in soluzioni tecnologiche, personale di sicurezza, formazione e manutenzione continua. I costi associati all'attuazione e alla gestione di ZTA possono essere un ostacolo per le organizzazioni, in particolare le piccole e medie imprese (PMI) con risorse limitate. I vincoli di bilancio possono ritardare o limitare l'adozione di soluzioni ZTA, soprattutto per le organizzazioni che privilegiano altre iniziative di business. Contemplare questo vincolo è la comprensione che la sicurezza informatica è un aspetto critico delle moderne operazioni aziendali. Anche se le spese iniziali associate all'implementazione di Zero Trust Architecture (ZTA) possono sembrare sostanziali, è fondamentale non sottovalutare i potenziali vantaggi di risparmio di costi a lungo termine e di sicurezza che può offrire. Investendo in un robusto framework ZTA, le organizzazioni possono mitigare il rischio di violazioni dei dati e attacchi informatici, salvaguardando in ultima analisi le loro preziose risorse e la loro reputazione.

Global Zero Trust Architecture Market- Recenti sviluppi

Nuovo prodotto lancia

- Nel gennaio 2023, Trend Micro Incorporated è una società specializzata in soluzioni di sicurezza informatica ha introdotto una nuova filiale denominata "CTOne", dedicata a fornire soluzioni complete di sicurezza della rete 5G. La missione di CTOne è di migliorare la resilienza digitale dei settori delle applicazioni verticali, e di garantire la sicurezza delle applicazioni all'interno di un ambiente di rete 5G privato, dall'inizio al funzionamento.

- Nel maggio 2021, Palo Alto Networks, una figura prominente in The forrester wave zero trust fornitori di piattaforme ecosistemiche estese, ha lanciato cinque progressi significativi volti a semplificare l'implementazione di principi di fiducia zero in tutta la sua infrastruttura di sicurezza di rete per i loro clienti

- Nel febbraio 2023, Palo Alto Networks è una società di sicurezza informatica di primo piano conosciuta per le sue piattaforme di sicurezza avanzate ha lanciato una soluzione innovativa di sicurezza zero trust appositamente progettata per proteggere gli ecosistemi di tecnologia operativa (OT) all'interno di entità industriali

Acquisizione e partnership

- Nel gennaio 2023, Xcitium, un fornitore di sicurezza informatica, ha annunciato la partnership con Carrier SI, un fornitore di soluzioni di comunicazione. L'obiettivo primario di questa partnership è quello di fornire soluzioni di sicurezza endpoint migliorate e convenienti. I clienti di Carrier SI acquisiranno accesso alla tecnologia di sicurezza informatica endpoint all'avanguardia che ha la capacità di rilevare e mitigare gli attacchi informatici noti e sconosciuti.

- Nel settembre 2021, Fortinet, un importante fornitore di soluzioni complete e automatizzate di sicurezza informatica su scala globale, partner di Linksys, un produttore leader di prodotti di rete wireless in tutto il mondo, per lanciare una soluzione collaborativa progettata per consentire alle organizzazioni aziendali di rafforzare la sicurezza e il supporto delle reti di lavoro remote

- Nell'ottobre del 2023, Kyndryl annunciò la partnership con Palo Alto Networks, mirando a fornire servizi di rete e sicurezza informatica di alto livello

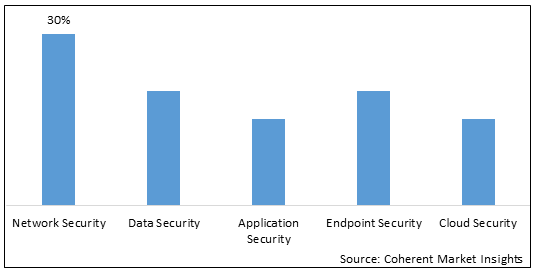

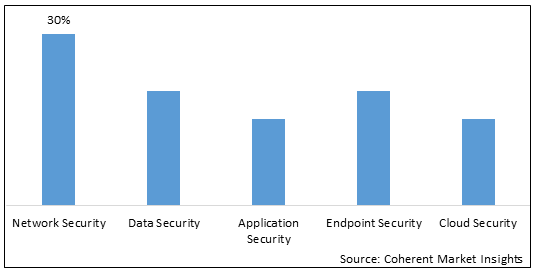

Figura 2. Global Zero Trust Architecture Market Share (%), Per Applicazione, 2023

Per saperne di più su questo report, richiedi copia campione

Le migliori aziende del Global Zero Trust Architecture Market

- Cisco Systems, Inc.

- Microsoft Corporation

- Palo Alto Networks, Inc.

- Symantec Corporation

- Control Point Software Technologies Ltd.

- Akamai Technologies, Inc.

- Fortinet, Inc.

- Zscaler, Inc.

- Okta, Inc.

- VMware, Inc.

- CrowdStrike Holdings, Inc.

- Cyxtera Technologies, Inc.

- Proofpoint, Inc.

- FireEye, Inc.

- Forcepoint LLC

Definizione: L'architettura di fiducia zero è una struttura di sicurezza che non assume alcuna fiducia implicita in qualsiasi utente o dispositivo, sia all'interno che all'esterno del perimetro di rete. Sottolinea la verifica continua e controlli di accesso rigorosi, assicurando che tutto il traffico di rete, gli utenti e i dispositivi siano autenticati e autorizzati prima di concedere l'accesso alle risorse. Questo approccio migliora la protezione dei dati, mitiga i rischi di sicurezza informatica, e rafforza la postura generale della sicurezza adottando un principio "trust no one, verificare tutto".