Le marché mondial de l'architecture de confiance zéro est estimé à 28,99 dollars des États-Unis Bn en 2023, et devrait atteindre 85,45 dollars des États-Unis Bn d'ici 2030, présentant une TCAC de 16,7% de 2023 à 2030. La croissance du marché peut être attribuée à divers facteurs tels que la tendance croissante des concepts BYOD et CYOD, l'augmentation du nombre de cyberattaques et l'amélioration de la réglementation en matière de cybersécurité. . .

La popularité de Bring Your Own Device (BYOD) et Choose Your Own Device (CYOD) tend à augmenter de façon significative dans toutes les organisations. Ces tendances permettent aux employés d'utiliser leurs propres appareils pour le travail qui augmente la surface d'attaque pour les cybercriminels. ZTA aide à atténuer ce risque en mettant en place un cadre de sécurité qui ne fait confiance à aucun appareil ou utilisateur par défaut.

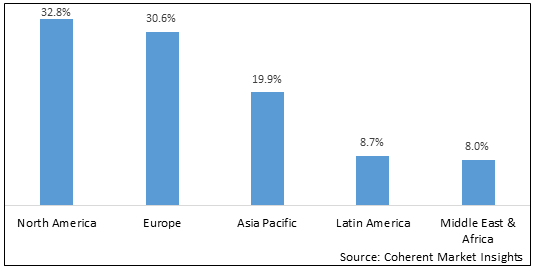

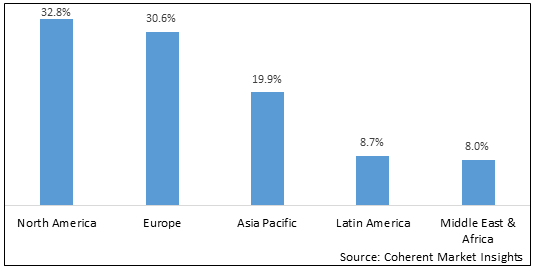

Global Zero Trust Architecture Marché- Perspectives régionales

- Amérique du Nord détient la plus grande part de marché de 32,8% en 2022. La région abrite un grand nombre d'organisations qui adoptent une architecture de confiance zéro pour protéger leurs données et leurs systèmes contre les cyberattaques.

- Asie-Pacifique On s'attend à ce que la région connaît la croissance la plus rapide avec un TCAC de 30,6 % au cours de la période de prévision 2022 à 2022. La région est témoin d'une adoption rapide du cloud computing et des appareils mobiles qui augmente la surface d'attaque pour les cybercriminels.

- Europe En 2022, elle détenait la troisième plus grande part de marché (19,9 %). La région abrite un grand nombre d'organisations qui appliquent une architecture de confiance zéro pour se conformer au règlement général sur la protection des données (RGPD).

Graphique 1. Part du marché mondial de l'architecture fiduciaire zéro (%), par région, 2022

Pour en savoir plus sur ce rapport, demander un exemplaire

Global Zero Trust Architecture Marché- Analyste ViewPoint

Le marché mondial de l'architecture de confiance zéro devrait connaître une croissance importante au cours des cinq prochaines années. La mise en œuvre de la confiance zéro aide les organisations à exercer un plus grand contrôle sur l'accès aux réseaux et aux ressources de l'entreprise, quel que soit l'emplacement de l'utilisateur. Avec les nouveaux modèles de travail hybrides devenant proéminents, la confiance zéro est essentielle car elle réduit les risques de sécurité associés à l'augmentation des bords du réseau. À l'heure actuelle, l'Amérique du Nord domine le marché de la confiance zéro en raison de la réglementation rigoureuse en matière de confidentialité des données et de l'adoption rapide de solutions de cybersécurité avancées par les entreprises de la région. Toutefois, l'Asie-Pacifique sera probablement le marché régional qui connaîtra la croissance la plus rapide. Cela peut être attribué aux voyages accélérés de transformation numérique d'organisations dans des pays comme la Chine et l'Inde. D'autre part, les coûts initiaux élevés des déploiements de confiance zéro et le manque de sensibilisation aux avantages pourraient entraver l'adoption plus lente des petites et moyennes entreprises dans le monde. Les problèmes d'intégration avec les outils de sécurité existants constituent une autre contrainte. Néanmoins, les cybermenaces croissantes comme le phishing et le ransomware inciteront davantage d'organisations à mettre en place zéro confiance dans les années à venir. Les mandats gouvernementaux en matière de localisation des données créent également des possibilités pour les fournisseurs régionaux de confiance zéro d'offrir des solutions personnalisées et d'encourager l'adoption nationale. Au fur et à mesure que le travail à distance devient courant, les plates-formes de confiance zéro unifiées assurant une sécurité cohérente dans les environnements IT, OT et IoT gagneront en traction.

Global Zero Trust Architecture Marché- Pilotes

- Accroître la cybersécurité Menaces: L'augmentation des cybermenaces et des violations des données crée la nécessité de renforcer les mesures de sécurité. Les modèles traditionnels de sécurité par périmètre sont insuffisants pour protéger les organisations contre les attaques avancées. L'architecture de confiance zéro offre une approche plus robuste et proactive de la sécurité qui s'harmonise avec l'évolution du paysage des menaces.

- Adoption de Cloud et transformation numérique: L'adoption rapide des services infonuagiques et le passage transformation numérique les initiatives ont élargi la surface de l'attaque pour les organisations. L'architecture de confiance zéro offre un cadre qui peut sécuriser les données et les applications indépendamment de leur emplacement, que ce soit sur site, dans le cloud ou dans des environnements hybrides. Cette flexibilité et cette adaptabilité en font une option attrayante pour les organisations en transformation numérique. Par exemple, en juillet 2022, Palo Alto Networks et HCL Technologies avaient conjointement annoncé une collaboration renforcée visant à préserver les efforts de transformation numérique et cloud de leur clientèle mondiale.

- Main-d'œuvre à distance et appareils mobiles: La pandémie de COVID-19 a accéléré l'adoption du travail à distance et l'utilisation d'appareils mobiles pour les opérations commerciales. Cela a accru la complexité des frontières du réseau et introduit de nouveaux défis en matière de sécurité. L'architecture de confiance zéro permet aux organisations de mettre en place des contrôles d'accès granulaires et de vérifier l'identité des utilisateurs et des appareils, quel que soit leur emplacement, en assurant une connectivité sécurisée et en réduisant le risque d'accès non autorisé.

- Règlement sur la conformité et la confidentialité des données: Les exigences de conformité, telles que le Règlement général sur la protection des données (RGPD) et la California Consumer Privacy Act (CCPA), mettent davantage l'accent sur la protection des données et la vie privée. L'architecture de confiance zéro offre des contrôles de sécurité et une visibilité accrues, aidant les organisations à respecter les exigences réglementaires et à protéger les données sensibles.

Global Zero Trust Architecture Marché- Opportunités

- Adoption dans les petites et moyennes entreprises (PME): Bien que les grandes entreprises aient été les premiers à adopter la ZTA, il existe une possibilité importante d'étendre son adoption dans les PME. Alors que les cybermenaces continuent d'affecter des organisations de toutes tailles, les PME prennent conscience de l'importance de mesures de sécurité robustes. Les fournisseurs de solutions peuvent cibler les PME en offrant des solutions ZTA rentables et évolutives adaptées à leurs besoins spécifiques.

- Intégration à l'infrastructure de sécurité existante: De nombreuses organisations ont déjà mis en place une infrastructure de sécurité, notamment des pare-feu, des systèmes de détection d'intrusion et des solutions de gestion de l'information et des événements (SIEM). Il est possible pour les fournisseurs de solutions d'offrir des solutions ZTA qui s'intègrent parfaitement aux outils de sécurité existants et les améliorent, offrant ainsi une approche de sécurité étendue et complète.

- Zero Trust Network Access (ZTNA): ZTNA, un sous-ensemble de ZTA, se concentre sur un accès sécurisé aux ressources du réseau. À mesure que les organisations adoptent le travail à distance et les environnements hybrides, la demande de solutions ZTNA augmente. Les fournisseurs de solutions peuvent tirer parti de cette occasion en offrant des solutions ZTNA qui offrent des contrôles d'accès sécurisés et granulaires, une vérification des utilisateurs et une surveillance continue, ce qui permet aux organisations de sécuriser efficacement leurs réseaux.

- Services de sécurité gérés: La mise en œuvre et la gestion de ZTA peuvent être complexes pour certaines organisations. Les fournisseurs de services de sécurité gérés (FSM) ont la possibilité d'offrir ZTA dans le cadre de leur portefeuille de services. Les PSM peuvent aider les organisations à concevoir, à mettre en oeuvre et à maintenir des cadres de ZTA, à alléger le fardeau des équipes informatiques internes et à assurer une surveillance continue de la sécurité et des interventions en cas de menace. Par exemple, en juin 2023, L&T Technology Services a conclu un partenariat avec Palo Alto Networks en tant que fournisseur de services de sécurité gérés (MSSP) pour améliorer ses services de sécurité de technologie opérationnelle (OT).

Couverture du rapport de marché sur l'architecture de confiance zéro

| Couverture du rapport | Détails |

|---|

| Année de base: | 2022 | Taille du marché en 2023: | 28,99 dollars des États-Unis |

|---|

| Données historiques pour : | 2018 à 2022 | Période de prévision: | 2023 - 2030 |

|---|

| Période de prévision 2023 à 2030 TCAC: | 16,7% | 2030 Projection de valeur : | 85,45 milliards de dollars |

|---|

| Géographies couvertes: | - Amérique du Nord : États-Unis et Canada

- Amérique latine : Brésil, Argentine, Mexique et reste de l'Amérique latine

- Europe: Allemagne, Royaume-Uni, Espagne, France, Italie, Russie et reste de l'Europe

- Asie-Pacifique : Chine, Inde, Japon, Australie, Corée du Sud, ANASE et reste de l'Asie-Pacifique

- Moyen-Orient et Afrique: Pays du CCG, Israël, Afrique du Sud, Afrique du Nord et Afrique centrale et reste du Moyen-Orient

|

| Segments couverts: | - Par composante : Gestion de l'identité et de l'accès (IAM), Authentification multi-facteurs (MFA), Solutions de sécurité du réseau, Solutions de sécurité endpoint, Analytique et automatisation de la sécurité, Solutions de sécurité des données, Politique de sécurité et exécution

- Par type de déploiement : Sur site, en nuage

- Selon la taille de l'organisation : Petites et moyennes entreprises (PME), Grandes entreprises

- Par demande : Sécurité du réseau, Sécurité des données, Sécurité des applications, Sécurité d'extrémité, Sécurité du cloud

- Par utilisation finale Industrie: IT et télécommunications, banque, services financiers et assurance (BFSI), santé, gouvernement et défense, commerce de détail et électronique, fabrication, énergie et services publics, autres

- Par service : Services de conseil et de conseil, Services de mise en oeuvre et d'intégration, Services gérés, Services de formation et de soutien

- Par calque de sécurité : Authentification de l'utilisateur/de l'application, Authentification de l'appareil/du point d'extrémité, segmentation du réseau et micro-segmentation, chiffrement et protection des données, détection et réponse de la menace

|

| Sociétés concernées: | Cisco Systems, Inc., Microsoft Corporation, Palo Alto Networks, Inc., Symantec Corporation, Check Point Software Technologies Ltd., Akamai Technologies, Inc., Fortinet, Inc., Zscaler, Inc., Okta, Inc., VMware, Inc., CrowdStrike Holdings, Inc., Cyxtera Technologies, Inc., Proofpoint, Inc., FireEye, Inc., Forcepoint LLC |

| Facteurs de croissance : | - Augmentation des menaces pour la cybersécurité

- Adoption de Cloud et transformation numérique

- Main-d'œuvre à distance et appareils mobiles

- Règlement sur la conformité et la confidentialité des données

|

| Restrictions et défis : | - Complexité et défis de mise en oeuvre

- Infrastructure et applications héritées

- Culture organisationnelle et résistance au changement

- Contraintes en matière de coûts et de ressources

|

Découvrez les macros et les micros vérifiés sur 75+ Paramètres, Obtenir un accès instantané au rapport

Global Zero Trust Architecture Marché- Tendances

- Adoption accrue dans toutes les industries: ZTA est en cours d'adoption dans différentes industries, y compris les soins de santé, les finances, le gouvernement, le commerce de détail et l'industrie manufacturière. Les organisations de ces secteurs reconnaissent la nécessité d'une approche de sécurité plus proactive et plus robuste pour protéger leurs données sensibles et leurs actifs numériques. L'adoption croissante de ZTA est motivée par l'augmentation des menaces à la cybersécurité, les exigences réglementaires en matière de conformité et la nécessité d'un accès sécurisé à distance.

- Convergence de la gestion de la confiance zéro et de l'accès à l'identité: Zero Trust et IAM convergent pour fournir une approche unifiée de la sécurité. Les solutions IAM intègrent des principes de confiance zéro, comme l'authentification continue, les contrôles d'accès fondés sur le risque et les autorisations granulaires, pour renforcer la sécurité identitaire. Cette convergence permet aux organisations de combiner la vérification de l'identité des utilisateurs avec des contrôles d'accès stricts, réduisant le risque d'accès non autorisé et améliorant la sécurité générale.

- Mettre l'accent sur la sécurité des utilisateurs et des centres: La sécurité centrée sur l'utilisateur prend de l'importance sur le marché ZTA. Au lieu de se concentrer uniquement sur les périmètres du réseau, les organisations adoptent des approches centrées sur les utilisateurs qui valident les identités des utilisateurs et surveillent en permanence leurs activités et leurs comportements. Cette tendance s'explique par l'augmentation du travail à distance, des appareils mobiles et par le besoin d'expérience utilisateur sans friction tout en maintenant de solides contrôles de sécurité.

- Solutions Cloud-native Zero Trust: Avec l'adoption croissante des services cloud, la demande de solutions cloud-natives de confiance zéro augmente. Ces solutions sont conçues pour sécuriser les environnements cloud et fournir une visibilité, un contrôle et une protection pour les actifs cloud. Les solutions Cloud-native zéro confiance offrent une intégration transparente avec les plateformes cloud, telles que AWS, Azure et Google Cloud, permettant aux organisations de sécuriser efficacement leurs charges de travail et leurs applications cloud. Par exemple, en décembre 2022, Google Cloud et Palo Alto Networks ont collaboré pour offrir une nouvelle solution d'accès réseau de confiance zéro conçue pour répondre aux besoins des utilisateurs hybrides.

Global Zero Trust Architecture - restrictions du marché

- Complexité et défis de mise en oeuvre: La mise en place d'un cadre d'architecture de confiance zéro peut être complexe et nécessiter une planification, une coordination et une intégration importantes avec l'infrastructure de sécurité existante. Les organisations peuvent se heurter à des difficultés pour définir les limites de la confiance, identifier et catégoriser les actifs et établir les contrôles et les politiques nécessaires. La complexité de la mise en oeuvre peut dissuader certaines organisations d'adopter une architecture de confiance zéro ou de retarder leur calendrier de mise en oeuvre. Pour relever les défis de la complexité et de la mise en oeuvre, les organisations peuvent adopter une approche progressive. Les organisations peuvent commencer par définir clairement les limites de la confiance et catégoriser progressivement les actifs. Les organisations peuvent demander conseil à des professionnels expérimentés ou s'engager avec des experts en sécurité pour élaborer une stratégie d'architecture de confiance zéro bien pensée.

- Infrastructure et applications héritées: De nombreuses organisations ont une infrastructure et des applications héritées qui n'ont pas été construites avec un état d'esprit de confiance zéro. Il peut être difficile d'adapter ces systèmes aux principes de ZTA, car ils peuvent nécessiter des modifications substantielles ou un réaménagement. Les systèmes hérités peuvent manquer des contrôles de sécurité ou des capacités d'intégration nécessaires, ce qui rend difficile leur intégration harmonieuse dans un cadre ZTA. Contrebalancer les défis, il est essentiel de reconnaître que tous les systèmes existants ne doivent pas être transformés immédiatement pour s'aligner sur ZTA. Il est essentiel de procéder à une évaluation des risques et de hiérarchiser les systèmes qui nécessitent une attention particulière.

- Culture organisationnelle et résistance au changement: Le passage à une architecture de confiance zéro nécessite un changement culturel au sein des organisations. Il s'agit de repenser les pratiques de sécurité traditionnelles et d'adopter une approche de sécurité plus proactive et continue. La résistance au changement des employés, des intervenants ou des hiérarchies organisationnelles peut entraver l'adoption de la ZTA. Surmonter la résistance et favoriser un premier état d'esprit sécuritaire dans l'ensemble de l'organisation peut être un défi important. Le passage à une architecture de confiance zéro exige un changement culturel global, et la résistance peut en effet poser un défi important. Cependant, en répondant aux préoccupations par une communication efficace, l'éducation et en démontrant les avantages de la ZTA, les organisations peuvent ouvrir la voie à un premier état d'esprit en matière de sécurité pour prévaloir, ce qui, en fin de compte, conduit à une posture de sécurité plus résiliente et plus adaptable face à l'évolution des menaces.

- Contraintes en matière de coûts et de ressources: La mise en place d'un cadre ZTA complet nécessite souvent des investissements dans les solutions technologiques, le personnel de sécurité, la formation et la maintenance continue. Les coûts associés à la mise en œuvre et à la gestion de la ZTA peuvent constituer une contrainte pour les organisations, en particulier les petites et moyennes entreprises (PME) disposant de ressources limitées. Les contraintes budgétaires peuvent retarder ou limiter l'adoption de solutions ZTA, en particulier pour les organisations qui privilégient d'autres initiatives commerciales. Contrebalancer cette contrainte, c'est comprendre que la cybersécurité est un aspect essentiel des opérations commerciales modernes. Bien que les dépenses initiales liées à la mise en œuvre de l'architecture Zero Trust (ZTA) puissent sembler importantes, il est crucial de ne pas sous-estimer les économies potentielles à long terme et les avantages en matière de sécurité qu'elle peut offrir. En investissant dans un cadre solide de ZTA, les organisations peuvent atténuer le risque d'atteintes aux données et de cyberattaques, en fin de compte préserver leurs actifs et leur réputation.

Global Zero Trust Architecture Marché- Développements récents

Lancements de nouveaux produits

- En janvier 2023, Trend Micro Incorporated est une société spécialisée dans les solutions de cybersécurité a introduit une nouvelle filiale nommée « CTOne », dédiée à fournir des solutions complètes de sécurité réseau 5G. La mission de CTOne est d'améliorer la résilience numérique des secteurs d'applications verticales et d'assurer la sécurité des applications dans un environnement de réseau privé 5G, de la création à l'exploitation.

- En mai 2021, Réseaux Palo Alto, un chiffre important dans The forrester wave zéro confiance étendu fournisseurs de plates-formes écosystémiques , a lancé cinq avancées importantes visant à simplifier la mise en œuvre de principes de confiance zéro dans l'ensemble de son infrastructure de sécurité réseau pour leurs clients

- En février 2023, Palo Alto Networks est une société de cybersécurité connue pour ses plateformes de sécurité avancées a lancé une solution innovante de sécurité zéro confiance spécialement conçue pour protéger les écosystèmes de technologie opérationnelle (OT) au sein des entités industrielles

Acquisition et partenariats

- En janvier 2023, Xcitium, un fournisseur de cybersécurité, a annoncé un partenariat avec Carrier SI, un fournisseur de solutions de communication. L'objectif principal de ce partenariat est de fournir des solutions de sécurité améliorées et rentables. Les clients de Carrier SI auront accès à une technologie de cybersécurité de pointe qui a la capacité de détecter et d'atténuer les cyberattaques connues et inconnues.

- En septembre 2021, Fortinet, un fournisseur éminent de solutions complètes et automatisées de cybersécurité à l'échelle mondiale, en partenariat avec Linksys, un fabricant leader de produits de réseau sans fil dans le monde, pour lancer une solution collaborative conçue pour permettre aux entreprises de renforcer la sécurité et le soutien des réseaux de travail à distance

- En octobre 2023, Kyndrill a annoncé son partenariat avec Palo Alto Networks, dans le but de fournir des services de réseau et de cybersécurité de haut niveau

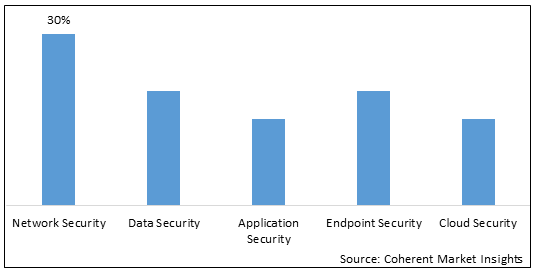

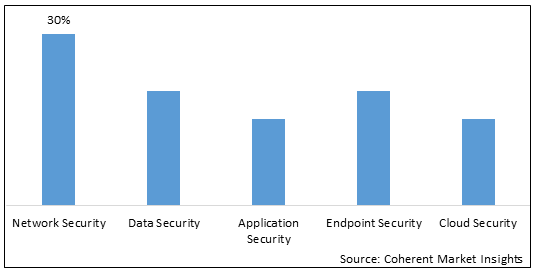

Graphique 2. Part du marché mondial de l'architecture fiduciaire zéro (%), par demande, 2023

Pour en savoir plus sur ce rapport, demander un exemplaire

Les meilleures entreprises du marché mondial de l'architecture de confiance Zero

- Cisco Systems, Inc.

- Microsoft Corporation

- Palo Alto Networks, Inc.

- Société Symantec

- Check Point Software Technologies Ltd.

- Akamai Technologies, Inc.

- Fortinet, Inc.

- Zscaler, Inc.

- La société Okta, Inc.

- Voir également la note de bas de page.

- CrowdStrike Holdings, Inc.

- Cyxtera Technologies, Inc.

- La société Proofpoint Inc.

- Inc.

- Forcepoint LLC

Définition: L'architecture de confiance zéro est un cadre de sécurité qui n'assume aucune confiance implicite dans aucun utilisateur ou périphérique, tant à l'intérieur qu'à l'extérieur du périmètre du réseau. Elle met l'accent sur la vérification continue et les contrôles d'accès stricts, en veillant à ce que tous les trafics, utilisateurs et dispositifs du réseau soient authentifiés et autorisés avant d'accorder l'accès aux ressources. Cette approche améliore la protection des données, atténue les risques de cybersécurité et renforce la posture de sécurité globale en adoptant un principe de « confiance de personne, de vérification de tout ».