Global Zero Trust Architektur Markt wird geschätzt auf US$ 28.99 Bn in 2023, und wird zu erreichen US$ 85.45 Bn bis 2030, eine CAGR von 16,7% von 2023 bis 2030. Das Marktwachstum kann auf verschiedene Faktoren zurückgeführt werden, wie z.B. die zunehmende Tendenz in BYOD- und CYOD-Konzepten, die zunehmende Zahl von Cyberangriffen und die Verbesserung der Regulierung bezüglich Cyber Security.

Die Popularität von Bring Your Own Device (BYOD) und Choose Your Own Device (CYOD) Trends nimmt deutlich zu. Diese Trends ermöglichen es den Mitarbeitern, eigene Geräte für die Arbeit zu verwenden, die die Angriffsfläche für Cyberkriminelle erhöht. ZTA hilft, dieses Risiko zu mindern, indem ein Sicherheitsrahmen implementiert wird, der keinem Gerät oder Benutzer standardmäßig vertraut.

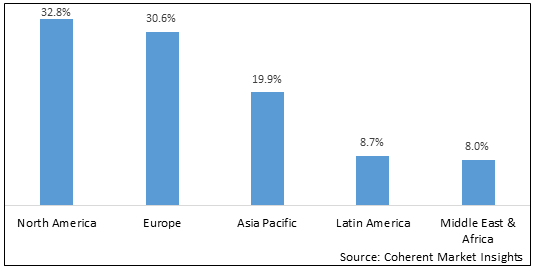

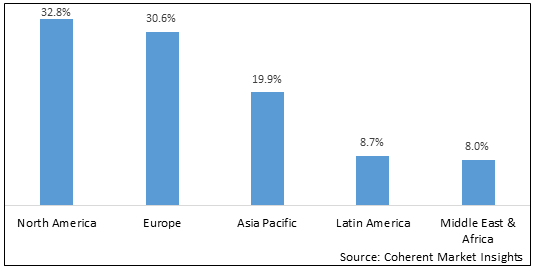

Global Zero Trust Architecture Market- Regional Insights

- Nordamerika den größten Marktanteil von 32,8% im Jahr 2022. Die Region beherbergt eine große Anzahl von Organisationen, die Zero Trust-Architektur annehmen, um ihre Daten und Systeme vor Cyberangriffen zu schützen.

- Asien-Pazifik wird voraussichtlich die am schnellsten wachsende Region mit einem CAGR von 30,6% während der Prognosezeit 2022 bis 2022 sein. Die Region erlebt eine schnelle Annahme von Cloud Computing und mobilen Geräten, die Angriffsfläche für Cyberkriminelle erhöht.

- Europa den dritten größten Marktanteil von 19,9% im Jahr 2022. Die Region beherbergt eine große Anzahl von Organisationen, die Null-Trust-Architektur implementieren, um die allgemeine Datenschutz-Verordnung (DSGVO) einzuhalten.

Abbildung 1. Global Zero Trust Architecture Market Share (%), Nach Region, 2022

Um mehr über diesen Bericht zu erfahren, Beispielkopie anfordern

Global Zero Trust Architecture Market- Analyst ViewPoint

In den nächsten fünf Jahren wird erwartet, dass der globale Markt für null Vertrauensarchitektur deutlich zunimmt. Zero Trust Implementierung hilft Organisationen, mehr Kontrolle über den Zugang zu Unternehmensnetzwerken und -ressourcen zu erreichen, unabhängig vom Standort des Nutzers. Mit den neuen Hybrid-Arbeitsmodellen, die prominent werden, ist Zero Trust kritisch, da es Sicherheitsrisiken im Zusammenhang mit erhöhten Netzwerkrändern reduziert. Nordamerika dominiert derzeit aufgrund strenger Datenschutzbestimmungen und frühzeitiger Übernahme fortschrittlicher Cybersicherheitslösungen durch Unternehmen in der Region den Null-Treuhandmarkt. Asien-Pazifik dürfte sich jedoch als am schnellsten wachsender regionaler Markt erweisen. Dies kann auf die beschleunigten digitalen Transformationswege von Organisationen in Ländern wie China und Indien zurückgeführt werden. Auf der anderen Seite könnten anfänglich hohe Kosten für Null-Treuhand-Bereitstellungen und mangelndes Bewusstsein über Vorteile die langsamere Übernahme von kleinen und mittleren Unternehmen weltweit behindern. Integrationsprobleme mit bestehenden Legacy-Sicherheitswerkzeugen sind eine weitere Einschränkung. Dennoch, wachsende Cyber-Bedrohungen wie Phishing und Ransomware wird mehr Organisationen, um Null Vertrauen in die kommenden Jahre zu implementieren. Regierungsmandaten für die Datenlokalisierung schaffen auch Möglichkeiten für regionale Null-Treuhand-Anbieter, um maßgeschneiderte Lösungen anzubieten und inländische Adoption zu fördern. Da Remote-Arbeit Mainstream wird, werden einheitliche Null-Treuhand-Plattformen, die eine konsequente Sicherheit in IT-, OT- und IoT-Umgebungen gewährleisten, Traktion gewinnen.

Global Zero Trust Architecture Market- Treiber

- Erhöhung der Cybersicherheit Bedrohungen: Das Rising von Cyber-Bedrohungen und Datenverstößen erfordert stärkere Sicherheitsmaßnahmen. Traditionelle perimeterbasierte Sicherheitsmodelle sind unzureichend, um Organisationen vor fortgeschrittenen Angriffen zu schützen. Zero Trust Architektur bietet einen robusteren und proaktiveren Sicherheitsansatz, der sich mit der sich entwickelnden Bedrohungslandschaft ausrichtet.

- Cloud Adoption und digitale Transformation: Die rasche Übernahme von Cloud-Diensten und die Verschiebung in Richtung digitale Transformation Initiativen haben die Angriffsfläche für Organisationen erweitert. Zero Trust Architecture bietet einen Rahmen, der Daten und Anwendungen unabhängig von ihrem Standort, ob On-Premises, in der Cloud oder in hybriden Umgebungen sichern kann. Diese Flexibilität und Anpassungsfähigkeit macht es zu einer attraktiven Option für Unternehmen, die digitale Transformation betreiben. Im Juli 2022 hatten Palo Alto Networks und HCL Technologies gemeinsam eine verstärkte Zusammenarbeit angekündigt, die darauf abzielt, die digitalen und Cloud-Transformationsbemühungen ihrer globalen Kundenbasis zu sichern.

- Remote Workforce und mobile Geräte: Die COVID-19 Pandemie beschleunigte die Annahme von Fernarbeit und die Verwendung von mobilen Geräten für Geschäftsvorgänge. Dies hat die Komplexität der Netzwerkgrenzen erhöht und neue Sicherheitsanforderungen eingeführt. Zero Trust-Architektur ermöglicht Organisationen, Granular Access Controls zu implementieren und die Identität von Benutzern und Geräten zu überprüfen, unabhängig von ihrem Standort, um eine sichere Konnektivität zu gewährleisten und das Risiko von unberechtigtem Zugriff zu reduzieren.

- Compliance und Datenschutzbestimmungen: Compliance-Anforderungen, wie die Datenschutz-Grundverordnung (DSGVO) und das California Consumer Privacy Act (CCPA), legen mehr Wert auf Datenschutz und Datenschutz. Zero Trust-Architektur bietet verbesserte Sicherheitskontrollen und Sichtbarkeit, hilft Organisationen, regulatorische Compliance-Anforderungen zu erfüllen und sensible Daten zu schützen.

Global Zero Trust Architecture Market Chancen

- Annahme in kleinen und mittleren Unternehmen (KMU): Während große Unternehmen schon früher Adopter von ZTA waren, gibt es eine beträchtliche Gelegenheit, ihre Annahme in KMU zu erweitern. Da Cyber-Bedrohungen weiterhin Organisationen aller Größen betreffen, erkennen KMU die Bedeutung robuster Sicherheitsmaßnahmen. Lösungsanbieter können KMU ansprechen, indem sie kosteneffiziente und skalierbare ZTA-Lösungen anbieten, die auf ihre spezifischen Bedürfnisse zugeschnitten sind.

- Integration mit bestehenden Sicherheitsinfrastrukturen: Viele Organisationen haben bereits Sicherheitsinfrastruktur eingerichtet, einschließlich Firewalls, Intrusions-Detektionssysteme, Sicherheitsinformationen und Eventmanagement (SIEM) Lösungen. Für Lösungsanbieter besteht die Möglichkeit, ZTA-Lösungen anzubieten, die sich nahtlos in bestehende Sicherheitstools integrieren und verbessern und einen schichtigen und umfassenden Sicherheitsansatz bieten.

- Zero Trust Network Access (ZTNA): ZTNA, eine Untergruppe von ZTA, konzentriert sich auf den sicheren Zugang zu Netzwerkressourcen. Da Organisationen Remote-Arbeit und Hybrid-Umgebungen umfassen, wächst die Nachfrage nach ZTNA-Lösungen. Lösungsanbieter können diese Gelegenheit nutzen, indem sie ZTNA-Lösungen anbieten, die sichere und körnige Zugriffskontrollen, Benutzerprüfung und kontinuierliche Überwachung bereitstellen und Organisationen ermöglichen, ihre Netzwerke effektiv zu sichern.

- Verwaltung von Sicherheitsdiensten: Implementierung und Verwaltung von ZTA kann für einige Organisationen komplex sein. Managed Security Service Provider (MSSPs) haben die Möglichkeit, ZTA im Rahmen ihres Service-Portfolios anzubieten. MSSPs können Organisationen bei der Gestaltung, Umsetzung und Aufrechterhaltung von ZTA-Frameworks unterstützen, die Belastung interner IT-Teams verringern und eine kontinuierliche Sicherheitsüberwachung und Bedrohungsreaktion gewährleisten. Zum Beispiel hat L&T Technology Services im Juni 2023 als Managed Security Services Provider (MSSP) eine Partnerschaft mit Palo Alto Networks aufgenommen, um seine operativen Technologie (OT) Sicherheitsdienste zu verbessern.

Zero Trust Architecture Market Report Coverage

| Bericht Deckung | Details |

|---|

| Basisjahr: | 2022 | Marktgröße 2023: | US$ 28.99 Bn |

|---|

| Historische Daten für: | 2018 bis 2022 | Vorausschätzungszeitraum: | 2023 - 2030 |

|---|

| Vorausschätzungszeitraum 2023 bis 2030 CAGR: | 16.7% | 2030 Wertprojektion: | US$ 85.45 Bn |

|---|

| Geographien: | - Nordamerika: USA und Kanada

- Lateinamerika: Brasilien, Argentinien, Mexiko und Rest Lateinamerikas

- Europa: Deutschland, U.K., Spanien, Frankreich, Italien, Russland und Rest Europas

- Asia Pacific: China, Indien, Japan, Australien, Südkorea, ASEAN und Rest Asien-Pazifik

- Naher Osten und Afrika: GCC-Länder, Israel, Südafrika, Nordafrika und Zentralafrika und Rest des Nahen Ostens

|

| Segmente: | - Von der Komponente: Identity and Access Management (IAM), Multi-Factor Authentication (MFA), Network Security Solutions, Endpoint Security Solutions, Security Analytics and Automation, Data Security Solutions, Security Policy and Enforcement

- Durch Einsatzart: On-Premises, Cloud-basierte

- Durch Organisation Größe: Kleine und mittlere Unternehmen (KMU), Großunternehmen

- Durch Anwendung: Netzwerksicherheit, Datensicherheit, Anwendungssicherheit, Endpoint Security, Cloud Security

- Durch Endverwendung Industrie: IT und Telekommunikation, Bankwesen, Finanzdienstleistungen und Versicherungen (BFSI), Gesundheitswesen, Regierung und Verteidigung, Handel und E-Commerce, Herstellung, Energie und Versorgungsunternehmen, Sonstige

- Von Service: Beratung und Beratung, Implementierung und Integration Services, Managed Services, Schulung und Support Services

- Durch Sicherheitsebene: Benutzer/Anwendung Authentifizierung, Geräte/Endpunkt Authentifizierung, Netzwerksegmentierung und Mikrosegmentation, Datenverschlüsselung und Schutz, Bedrohungserkennung und -reaktion

|

| Unternehmen: | Cisco Systems, Inc., Microsoft Corporation, Palo Alto Networks, Inc., Symantec Corporation, Check Point Software Technologies Ltd., Akamai Technologies, Inc., Fortinet, Inc., Zscaler, Inc., Okta, Inc., VMware, Inc., CrowdStrike Holdings, Inc., Cyxtera Technologies, Inc., Proofpoint, Inc., FireEye, Inc. |

| Wachstumstreiber: | - Mehr Cyber Security Bedrohungen

- Cloud Adoption und digitale Transformation

- Remote Workforce und mobile Geräte

- Compliance und Datenschutzbestimmungen

|

| Zurückhaltungen & Herausforderungen: | - Komplexität und Umsetzung Herausforderungen

- Legacy Infrastruktur und Anwendungen

- Organisationskultur und Widerstand gegen Veränderungen

- Kosten- und Ressourcenbedarf

|

Entdecken Sie Makros und Mikros, die anhand von über 75 Parametern geprüft wurden, Sofortigen Zugriff auf den Bericht erhalten

Global Zero Trust Architecture Market Entwicklung

- Erhöhte Adoption in allen Branchen: ZTA wird in verschiedenen Branchen, einschließlich Gesundheits-, Finanz-, Regierungs-, Einzelhandels- und Fertigungsindustrie, angenommen. Organisationen in diesen Sektoren erkennen die Notwendigkeit eines proaktiveren und robusteren Sicherheitsansatzes zum Schutz ihrer sensiblen Daten und digitalen Vermögenswerte. Die wachsende Übernahme von ZTA wird durch zunehmende Cybersicherheitsbedrohungen, regulatorische Compliance-Anforderungen und die Notwendigkeit eines sicheren Fernzugriffs angetrieben.

- Konvergenz von Zero Trust und Identity Access Management (IAM): Zero Trust und IAM konvergieren, um einen einheitlichen Sicherheitsansatz zu schaffen. IAM-Lösungen enthalten Null-Trust-Prinzipien, wie kontinuierliche Authentifizierung, risikobasierte Zugriffskontrollen und körnige Berechtigungen, um die Identitäts-zentrische Sicherheit zu stärken. Diese Konvergenz ermöglicht es Organisationen, die Benutzeridentitätsprüfung mit strengen Zugangskontrollen zu kombinieren, das Risiko eines unbefugten Zugangs zu verringern und die Gesamtsicherheit zu verbessern.

- Betonung auf Benutzer-Centric Security: Benutzerzentrierte Sicherheit gewinnt im ZTA-Markt an Bedeutung. Anstatt sich ausschließlich auf Netzwerkperimeter zu konzentrieren, übernehmen Organisationen nutzerzentrierte Ansätze, die Benutzeridentitäten validieren und ihre Aktivitäten und Verhaltensweisen kontinuierlich überwachen. Dieser Trend wird durch zunehmende Remote-Arbeit, mobile Geräte und die Notwendigkeit von reibungsfreien Benutzererlebnissen unter Beibehaltung starker Sicherheitskontrollen angetrieben.

- Cloud-native Zero Trust Solutions: Mit der zunehmenden Übernahme von Cloud-Services wächst die Nachfrage nach Cloud-native Zero Trust-Lösungen. Diese Lösungen sind zweckgebunden, um Cloud-Umgebungen zu sichern und bieten Sichtbarkeit, Kontrolle und Schutz für Cloud-basierte Assets. Cloud-native Zero-Trust-Lösungen bieten eine nahtlose Integration mit Cloud-Plattformen wie AWS, Azure und Google Cloud, sodass Organisationen ihre Cloud-Workloads und Anwendungen effektiv sichern können. Zum Beispiel haben Google Cloud und Palo Alto Networks im Dezember 2022 zusammengearbeitet, um eine neuartige Zero-Trust-Netzwerkzugriffslösung anzubieten, die auf hybride Nutzer ausgerichtet ist.

Global Zero Trust Architecture Marktrückhaltungen

- Komplexität und Umsetzung Herausforderungen: Die Implementierung eines Null-Trust-Architekturrahmens kann komplex sein, was eine erhebliche Planung, Koordination und Integration mit der bestehenden Sicherheitsinfrastruktur erfordert. Organisationen können vor Herausforderungen stehen, Vertrauensgrenzen zu definieren, Assets zu identifizieren und zu kategorisieren und die erforderlichen Kontrollen und Richtlinien festzulegen. Die Komplexität der Umsetzung kann einige Organisationen von der Annahme von Zero Trust-Architektur abschrecken oder ihre Umsetzung Zeitlinien verzögern. Um die Komplexität und Umsetzungsherausforderungen anzugehen, können Organisationen einen phasenweisen Ansatz verfolgen. Organisationen können beginnen, indem sie die Vertrauensgrenzen eindeutig definieren und Assets allmählich kategorisieren. Organisationen können Beratung von erfahrenen Fachleuten suchen oder sich mit Sicherheitsexperten engagieren, um eine gut ausgedachte Zero Trust Architekturstrategie zu entwickeln.

- Legacy Infrastruktur und Anwendungen: Viele Organisationen haben ältere Infrastruktur und Anwendungen, die nicht mit einem Null Trust Mindset gebaut wurden. Die Nachrüstung dieser Systeme zur Ausrichtung auf ZTA-Prinzipien kann schwierig sein, da es erhebliche Änderungen oder Umbau erfordern kann. Legacy-Systeme können die notwendigen Sicherheitskontrollen oder Integrationsmöglichkeiten fehlen, so dass es schwierig ist, sie nahtlos in einen ZTA-Rahmen zu integrieren. Die Herausforderungen zu kompensieren, ist es wichtig zu erkennen, dass nicht alle Legacy-Systeme sofort in Übereinstimmung mit ZTA umgewandelt werden müssen. Es ist entscheidend, eine Risikobewertung durchzuführen und zu priorisieren, welche Systeme zuerst Aufmerksamkeit benötigen.

- Organisationskultur und Widerstand gegen Veränderungen: Die Umstellung auf eine Null-Treuhand-Architektur erfordert einen kulturellen Wandel in Organisationen. Es geht darum, traditionelle Sicherheitspraktiken zu überdenken und einen proaktiveren und kontinuierlicheren Sicherheitsansatz zu verfolgen. Widerstand gegen Veränderungen von Mitarbeitern, Interessenvertretern oder organisatorischen Hierarchien kann die Annahme von ZTA behindern. Überwindung von Widerstand und Förderung einer sicherheitsersten Denkweise über die Organisation kann eine bedeutende Herausforderung sein. Die Umstellung auf eine Null-Treuhand-Architektur erfordert einen umfassenden kulturellen Wandel und Widerstand kann in der Tat eine erhebliche Herausforderung darstellen. Durch eine effektive Kommunikation, Bildung und Demonstration der Vorteile von ZTA können Organisationen jedoch den Weg für eine sicherheitserste Denkweise ebnen, die letztendlich zu einer widerstandsfähigeren und anpassungsfähigen Sicherheitshaltung angesichts sich entwickelnder Bedrohungen führt.

- Kosten- und Ressourcenbedarf: Die Umsetzung eines umfassenden ZTA-Rahmens erfordert oft Investitionen in Technologielösungen, Sicherheitspersonal, Schulungen und laufende Wartung. Die Kosten für die Umsetzung und Verwaltung von ZTA können für Organisationen, insbesondere kleine und mittlere Unternehmen (KMU) mit begrenzten Ressourcen, zurückgehalten werden. Haushaltszwänge können die Annahme von ZTA-Lösungen verzögern oder begrenzen, insbesondere für Organisationen, die andere Unternehmensinitiativen priorisieren. Diese Einschränkung zu kompensieren ist das Verständnis, dass Cybersicherheit ein kritischer Aspekt des modernen Geschäftsbetriebs ist. Obwohl die anfänglichen Ausgaben im Zusammenhang mit der Umsetzung von Zero Trust Architecture (ZTA) beträchtlich erscheinen mögen, ist es entscheidend, die potenziellen langfristigen Kosteneinsparungen und Sicherheitsvorteile, die sie bieten können, nicht zu unterschätzen. Durch die Investition in ein robustes ZTA-Framework können Organisationen das Risiko von Datenverstößen und Cyberattacken mildern und letztlich ihre wertvollen Vermögenswerte und ihren Ruf schützen.

Global Zero Trust Architecture Market- Neueste Entwicklungen

Neue Produkteinführungen

- Im Januar 2023, Trend Micro Incorporated ist ein Unternehmen, das sich auf Cyber Security-Lösungen spezialisiert hat, eine neue Tochtergesellschaft namens "CTOne", die sich für die Bereitstellung umfassender 5G Netzwerk-Sicherheitslösungen einsetzt. Die Mission von CTOne ist es, die digitale Widerstandsfähigkeit der vertikalen Anwendungsbereiche zu verbessern und die Sicherheit von Anwendungen innerhalb einer privaten 5G Netzwerkumgebung zu gewährleisten, von Anfang an bis zum Betrieb.

- Im Mai 2021, Palo Alto Netzwerke, eine prominente Figur in The forrester wave Zero Trust erweiterte Ökosystemplattform-Anbieter, startete fünf bedeutende Fortschritte, die darauf abzielen, die Umsetzung von Null-Treuhand-Prinzipien in seiner Netzwerk-Sicherheitsinfrastruktur für ihre Kunden zu vereinfachen

- Im Februar 2023 ist Palo Alto Networks ein prominentes Cyber-Sicherheitsunternehmen, das für seine fortschrittlichen Sicherheitsplattformen bekannt ist, eine innovative Zero-Trust-Sicherheitslösung, die speziell entwickelt wurde, um die betriebliche Technologie (OT) Ökosysteme innerhalb von Industrieunternehmen zu schützen

Erwerb und Partnerschaften

- Im Januar 2023 kündigte Xcitium, ein Cybersecurity-Anbieter, Partnerschaft mit Carrier SI, einem Kommunikationslösungen-Anbieter. Das Hauptziel dieser Partnerschaft ist es, verbesserte und kostengünstige Endpoint-Sicherheitslösungen bereitzustellen. Die Kunden von Carrier SI erhalten Zugriff auf modernste Endpoint Cybersecurity-Technologie, die die Fähigkeit hat, bekannte und unbekannte Cyberattacken zu erkennen und zu mildern.

- Im September 2021, Fortine, ein prominenter Anbieter von umfassenden, automatisierten Cyber-Sicherheitslösungen auf globaler Ebene, zusammen mit Linksys, einem führenden Hersteller von drahtlosen Netzwerk-Produkten weltweit, eine kollaborative Lösung zu starten, die Unternehmen bei der Stärkung der Sicherheit und Unterstützung von Remote-Arbeitsnetzwerken unterstützen soll

- Im Oktober 2023 kündigte Kyndryl Partnerschaft mit Palo Alto Networks an, um erstklassige Netzwerk- und Cybersicherheitsdienste zu erbringen

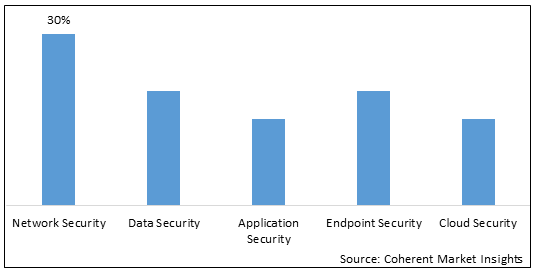

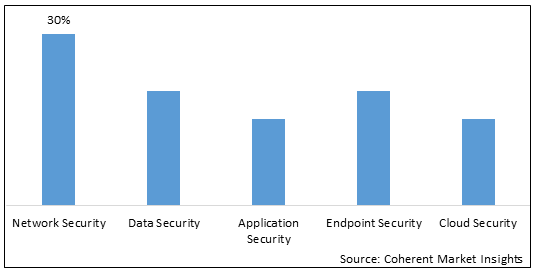

Abbildung 2. Global Zero Trust Architecture Market Share (%), Durch Anwendung, 2023

Um mehr über diesen Bericht zu erfahren, Beispielkopie anfordern

Top-Unternehmen in Global Zero Trust Architecture Market

- Cisco Systems, Inc.

- Microsoft Corporation

- Palo Alto Networks, Inc.

- Symantec Corporation

- Check Point Software Technologies Ltd.

- Akamai Technologies, Inc.

- Fortinet, Inc.

- Zscaler, Inc.

- Okta, Inc.

- VMware, Inc.

- CrowdStrike Holdings, Inc.

- Cyxtera Technologies, Inc.

- Proofpoint, Inc.

- FireEye, Inc.

- Powerpoint LLC

Definition: Zero Trust-Architektur ist ein Sicherheitsrahmen, der kein implizites Vertrauen in jeden Benutzer oder Gerät übernimmt, sowohl innerhalb als auch außerhalb des Netzwerkumfangs. Es betont die kontinuierliche Überprüfung und strenge Zugriffskontrollen, um sicherzustellen, dass alle Netzwerkverkehr, Benutzer und Geräte authentifiziert und autorisiert werden, bevor Sie Zugang zu Ressourcen. Dieser Ansatz verbessert den Datenschutz, mildert Cyber-Sicherheitsrisiken und stärkt die allgemeine Sicherheitshaltung durch die Annahme eines "Vertrauens niemand, überprüfen alles" Prinzip.